07 أكتوبر 2024

مقالات

بين الظل والنور: رحلة إلى أعماق العالم الرقمي الخفي

هل استخدام #الشبكة_المظلمة #DarkWeb قانونياً؟

بالتزامن مع #التطور_التكنولوجي العظيم الذي شهده الإنسان، أصبح التصفح على #الإنترنت أحد أبرز العناصر الذي غير ملامح حياة الفرد اليومية. فمنذ نشأة #الحضارة_الرقمية، أصبحت المعلومات متاحة بضغطة زر، هذا وأُتيحت له فرصة الوصول إلى عوالم جديدة من المعرفة والتواصل، إذ أن #الإنترنت لم تعد مجرد وسيلة للتواصل أو البحث فحسب، بل أصبحت عبارة عن منصات تفاعلية تعزّز الابتكار وتفتح آفاقًا غير محدودة في مجالات متنوعة، مثل التعليم، التجارة والترفيه.

ومع ذلك، لا تقتصر #الإنترنت على ما نراه في نتائج محركات البحث، بل تنقسم إلى ثلاثة مستويات رئيسية: الشبكة السطحية Surface Web، الشبكة العميقة Deep Web والشبكة المظلمة #Dark_Web .

- الشبكة السطحية:

تُعتَبر المواقع الموجودة على الشبكة السطحية متاحة لجميع المستخدمين، إذ أنهم غير مجبرين على استخدام Tor أو “The Onion Router” ، وهي شبكة تتيح الاتصال المجهول على #الإنترنت. كما أن هذه المواقع قابلة للفهرسة ويمكن العثور عليها بسهولة باستخدام محركات البحث. علاوة على ذلك، يدخل الملايين من مستخدمي #الإنترنت العاديين يومياً إلى قواعد بيانات خاصة مثل صناديق البريد الإلكتروني وحسابات بطاقات الائتمان والتي لا تتم فهرستها من قبل محركات البحث. كما أنها محمية خلف جدران أمنية ونماذج مصادقة وكلمات مرور في الويب العميق.

وعلى الرغم من أن الشبكة السطحية تتكوّن من الكثير من مواقع .com و .net و .org (وهي الأكثر شعبية)، تشير التقديرات إلى أن هذه المواقع تمثل ما يقارب 5% فقط من إجمالي المحتوى المتاح على #الإنترنت. بينما 90% من المحتوى المتبقي يمكن العثور عليه على الشبكة العميقة والشبكة المظلمة.

- الشبكة العميقة:

تستخدم الشركات والوكالات الحكومية والمنظمات غير الربحية هذه الشبكة. والجدير بالذكر أن #الشبكة_المظلمة هي جزء من الشبكة العميقة؛ وهي مواقع على #الإنترنت لا يمكن الوصول إليها إلا بتحميل Tor، وهو ما يعدّ قانوني 100%.

بشكل عام، معظم مستخدمي #الإنترنت العاديين لن يحتاجوا أبدًا إلى الوصول إلى محتوى #الشبكة_المظلمة، إذ أن معظمهم يستخدمون #الإنترنت لأغراض يومية مثل التواصل، أو البحث، أو التسوق.

- #الشبكة_المظلمة:

أما بالنسبة إلى #الشبكة_المظلمة، فهي المكان الذي ينشط فيه بائعو المخدرات غير المشروعة والأسلحة والمعلومات (أي كلمات المرور وأرقام الحسابات وما إلى ذلك)، والكثير من الأشكال الأخرى غير المشروعة من المواد المادية والمعلومات الرقمية التي تكمن غايتها في تمريرها عبر الحدود. وفي ما يتعلق بالأمن السيبراني، فإن #الشبكة_المظلمه هي المكان الذي يتداول مستخدميه #برمجيات_الفدية كخدمة ومنهجيات #التصيد_الاحتيالي.

وبحسب Tulane University، كانت تُستخدم هذه الشبكة في الأصل من قبل وزارة الدفاع الأميريكية للتواصل من دون الكشف عن الهوية، وقد أصبحت #الشبكة_المظلمة اليوم مركزاً للمستخدمين الراغبين في عدم الكشف عن هويتهم حول العالم.

على الرغم من أن استخدام #الشبكة_المظلمة قد يبدو مشبوهًا ظاهريًا إلا انه يُعتَبر قانونيًا تمامًا، ففي بعض البلدان يقتصر استخدامها على تسهيل عملية المراقبة الحكومية للتجسس على المعارضين السياسيين وقمعهم، فهي غالبًا ما تكون مكانًا للتواصل لتجنّب الرقابة والتدقيق الحكومي، لكن يبقى من الضروري توخي الحذر أثناء التصفّح على #الشبكة_المظلمة، كما يجب اتخاذ التدابير الأمنية المناسبة، مثل التحديث الدوري لبرامج الحماية، والتصفح بمساعدة شبكة افتراضية خاصة (VPN) قوية، وتجنب استخدام عنوان بريد إلكتروني ضعيف.

نظرًا لطبيعتها المجهولة، تُستخدم #الشبكة المظلمة أيضًا لأغراض غير قانونية. وتشمل هذه الأغراض شراء وبيع المخدرات، والأسلحة، وكلمات السر، والهويات المسروقة، بالإضافة إلى تجارة المحتويات الإباحية غير القانونية ومنها ما يمكن أن يكون مزعجاً لمشاهدته، إذ اكتشفت الوكالات الحكومية مواقع عدة تعرض محتويات غير أخلاقية وقد أُغلِقَت في السنوات الأخيرة، بما في ذلك Silk Road، AlphaBay، وHansa. كما أدى إخفاء الهوية على #الإنترنت_المظلم إلى #تهديدات_الأمن_السيبراني واختراقات مختلفة للبيانات على مدى العقود الماضية.

#ومن الجرائم الأكثلر شيوعاً على الشبكة_المظلمة بحسب موقع FindLaw:

- الابتزاز: تتضمن إحدى عمليات الاحتيال التهديد بنشر معلومات حساسة أو صور فاضحة ما لم تدفع الضحية مبلغًا محددًا بعملةBitcoin . وفي عام 2023، سجّل مكتب التحقيقات الفيدرالي أكثر من 48,000 قضية لضحايل ابتزاز، اي ما يزيد بنسبة 22% عن العام السابق، مما يجعلها رابع أكثر الجرائم شيوعًا عبر #الإنترنت.

- مبيعات المخدرات غير المشروعة: كان AlphaBay أكبر مصدر لسوق #الإنترنت_المظلم للبيع والتجارة بالفنتانيل والهيروين حتى أغلقته وزارة العدل في عام 2017، وقد استخدمه مئات الآلاف من الأشخاص لشراء هويات مزورة وسلع مزيفة وبرمجيات خبيثة وأسلحة نارية ومواد كيميائية سامة. إضافة إلى ذلك، اعتُبِرَ AlphaBay مصدراً لتوزيع المواد الخاضعة للرقابة وغيرها من السلع والخدمات غير المشروعة لأكثر من 200,000 مشترٍ في جميع أنحاء العالم، وغُسِلَت مئات الملايين من الدولارات الناتجة عن هذه المعاملات غير المشروعة.

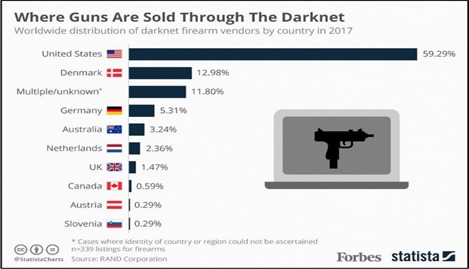

- مبيعات الأسلحة غير المشروعة: تُباع أسلحة بعشرات الآلاف من الدولارات شهريًا بشكل غير قانوني على الشبكة المظلمة. هذا واعتقل مكتب التحقيقات الفيدرالي (FBI) ووكالات دولية أخرى أكثر من 170 شخصًا متورطين في أنشطة غير قانونية على هذه الشبكة، بما في ذلك مبيعات الأسلحة. كما تبين أن الولايات المتحدة هي البلد المصدر الأكثر شيوعًا لمبيعات الأسلحة، إذ تمثل أقل بقليل من 60% من القوائم التي سُجِّلَت في عام 2017، وذلك بحسب RAND Corporation.

- الاتجار بالبشر لأغراض جنسية : قد يستخدم المهربون أسواقًا أو منتديات معينة على #الشبكة_المظلمة لنشر إعلانات عن الضحايا الذين أوقعوا بهم، وذلك عبر استخدام لغة مشفرة أحيانًا لتجنب الكشف عن أنفسهم. تُجرى المعاملات عادةً باستخدام العملات المشفرة، التي تتيح لهم إخفاء هويتهم، مما يجعل من الصعب على جهات إنفاذ القانون تتبع التدفقات المالية والعودة إلى المهربين.

- الإرهاب: تستخدم المنظمات الإرهابية #الشبكة_المظلمة للتجنيد والتخطيط للهجمات، فتوفر هذه الشبكة منصات المراسلة المشفرة، ما يُتيح للإرهابيين التواصل بشكل آمن، ويُصبِح من الصعب مراقبة أنشطتهم. كما غالبًا ما تقوم الجماعات الإرهابية بنشر الدعاية على الشبكة المظلمة لتعزيز معتقداتهم وتجنيد أتباعهم.

- استغلال الأطفال لأغراض إباحية: من السهل الوصول إلى المواد الإباحية للأطفال وذلك بسبب الخاصية السرية المتاحة على #الشبكة_المظلمة. وبحسب موقع Independent، استخدم ما يقارب 144,000 بريطاني #الشبكة_المظلمة للوصول إلى المواد الإباحية للأطفال في عام 2018.

لا يمكننا أن نغفل عن الحقيقة عندما يتعلق الأمر بالأمن الإلكتروني على وجه الخصوص، إذ أن #الشبكة_المظلمة هي مصدر رابح للمهاجمين للحصول على الأدوات التي يحتاجونها لاصطياد ضحاياهم وايقاع أجسم الأضرار عليهم.

وبناءً على ذلك، أصبح من الضروري أن تستجيب فرق الأمن في جميع أنحاء العالم بشكل أسرع من أي وقت مضى، فتبقى #التحديات_السيبرانية قضايا محورية تتطلب وعياً متزايداً من قبل المستخدمين. لذا، من المهم تبنى ممارسات آمنة على #الإنترنت إلى جانب تعزيز التعاون بين الأفراد والمؤسسات لمواجهة المخاطر المحتملة، إذ أن التهديدات تتطور باستمرار، مما يتطلب استراتيجيات مرنة وتكنولوجيا متقدمة لمواجهة هذه التحديات المتزايدة بوعي وإدراك.

والأهم من ذلك، يجب أن نكون جميعًا مسؤولين في استخدام هذه الشبكات بما يضمن سلامتنا وأمننا.

ما هو شعورك؟

احببته

0

احزنني

0

اسعدني

0

اغضبني

0

لتعلق يجب أن تسجل الدخول أولاً

تسجيل دخول